Threat Intelligence (Phân tích Mối đe dọa) là giải pháp cốt lõi giúp doanh nghiệp chủ động chống lại hacker. Khám phá 3 cấp độ TI (Chiến thuật, Hoạt động, Chiến lược), quy trình 6 bước chuẩn, và vai trò của AI/Machine Learning trong việc dự đoán tấn công.

1. Định nghĩa và bản chất của threat intelligence

Threat Intelligence (TI), hay Phân tích Mối đe dọa, là một quy trình bảo mật tập trung vào việc thu thập, xử lý, và phân tích các dữ liệu thô (raw data) liên quan đến các mối đe dọa mạng hiện tại và tiềm ẩn, sau đó chuyển đổi chúng thành thông tin tình báo có thể hành động được (Actionable Intelligence).

Mục tiêu cao nhất của Threat Intelligence là đưa ra câu trả lời cho các câu hỏi “Ai, cái gì, khi nào, ở đâu, tại sao và làm thế nào” về các cuộc tấn công, giúp các nhà ra quyết định chuyển từ trạng thái phòng thủ bị động sang bảo mật chủ động.

1.1. Phân biệt Data, Information và Intelligence

Để hiểu rõ bản chất của phân tích mối đe dọa, cần phân biệt ba cấp độ dữ liệu:

Dữ liệu (Data): Dữ liệu thô, không có ngữ cảnh. Ví dụ: “Địa chỉ IP

103.200.12.5vừa truy cập vào cổng 443 của server X.”Thông tin (Information): Dữ liệu được bổ sung ngữ cảnh cơ bản. Ví dụ: “Địa chỉ IP

103.200.12.5được ghi nhận là một botnet xuất phát từ quốc gia Y và đã cố gắng truy cập vào cổng 443.”Tình báo (Intelligence/Threat Intelligence): Thông tin đã được phân tích, đánh giá, và đưa ra khuyến nghị hành động. Ví dụ: “Địa chỉ IP

103.200.12.5thuộc nhóm APT-Z đang nhắm mục tiêu vào các công ty ngành Tài chính sử dụng lỗ hổng Zero-day CVE-2023-XYZ. Cần chặn IP này ngay lập tức trên Firewall, đồng thời kiểm tra tất cả các máy chủ sử dụng phiên bản phần mềm V1.0.”

2. Ba Cấp Độ của Threat Intelligence và Đối Tượng Sử Dụng

Phân tích mối đe dọa phục vụ ba cấp độ người dùng khác nhau trong tổ chức, từ phòng kỹ thuật đến ban lãnh đạo cấp cao:

2.1. Tình báo Chiến thuật (Tactical TI)

Mục tiêu: Giúp đội ngũ vận hành (SOC/NOC) phát hiện và ngăn chặn các cuộc tấn công ngay lập tức.

Nội dung: Indicators of Compromise (IoCs) như hashes của mã độc, tên miền/URL độc hại, chữ ký (signatures) IDS/IPS.

Thời gian: Ngắn hạn (hàng giờ, hàng ngày).

Ứng dụng: Tự động đưa vào các hệ thống bảo mật như SIEM, EDR, Firewall để tạo ra các cảnh báo và quy tắc chặn mới.

2.2. Tình báo Hoạt động (Operational TI)

Mục tiêu: Hiểu rõ cách thức tấn công (TTPs – Tactics, Techniques, and Procedures) của một nhóm tin tặc cụ thể (Threat Actor).

Nội dung: Thông tin chi tiết về các chiến dịch tấn công, công cụ mà hacker sử dụng, các kỹ thuật leo thang đặc quyền, và động cơ của chúng.

Thời gian: Trung hạn (hàng tuần, hàng tháng).

Ứng dụng: Hỗ trợ các nhà săn lùng mối đe dọa (Threat Hunting) xây dựng kịch bản tìm kiếm trong hệ thống logs, và giúp đội ứng phó sự cố (Incident Response) hiểu rõ đối thủ để cô lập cuộc tấn công hiệu quả hơn.

2.3. Tình báo Chiến lược (Strategic TI)

Mục tiêu: Hỗ trợ Ban Lãnh đạo cấp cao (CISO, CEO) trong việc đưa ra quyết định kinh doanh và đầu tư dài hạn.

Nội dung: Xu hướng tấn công toàn cầu, rủi ro địa chính trị, phân tích các nhóm Advanced Persistent Threat (APT) nhắm vào ngành cụ thể của tổ chức.

Thời gian: Dài hạn (hàng quý, hàng năm).

Ứng dụng: Xác định lộ trình đầu tư vào công nghệ bảo mật, xây dựng chiến lược tuân thủ pháp luật (GDPR, PCI DSS), và đánh giá rủi ro đối với chuỗi cung ứng.

3. Lợi ích vượt trội của Threat Intelligence

Việc triển khai phân tích mối đe dọa mang lại những lợi ích then chốt sau cho an ninh của tổ chức:

Giảm thiểu rủi ro: Cho phép đội ngũ bảo mật dự đoán và giảm thiểu các cuộc tấn công trước khi chúng xảy ra, tiết kiệm chi phí khổng lồ so với việc phản ứng sau sự cố.

Ưu tiên khắc phục: TI cung cấp ngữ cảnh về các lỗ hổng đang bị tin tặc khai thác tích cực (Exploited in the Wild), giúp đội ngũ IT ưu tiên vá những lỗ hổng nguy hiểm nhất, thay vì vá tất cả.

Hiểu rõ đối thủ: Biết được TTPs của kẻ tấn công cho phép xây dựng các biện pháp kiểm soát an ninh cụ thể và hiệu quả, không còn là các biện pháp phòng thủ chung chung.

Nâng cao hiệu quả SOC: Tăng tốc độ phát hiện, điều tra, và ứng phó với các sự cố bằng cách cung cấp thông tin liên kết và bằng chứng rõ ràng.

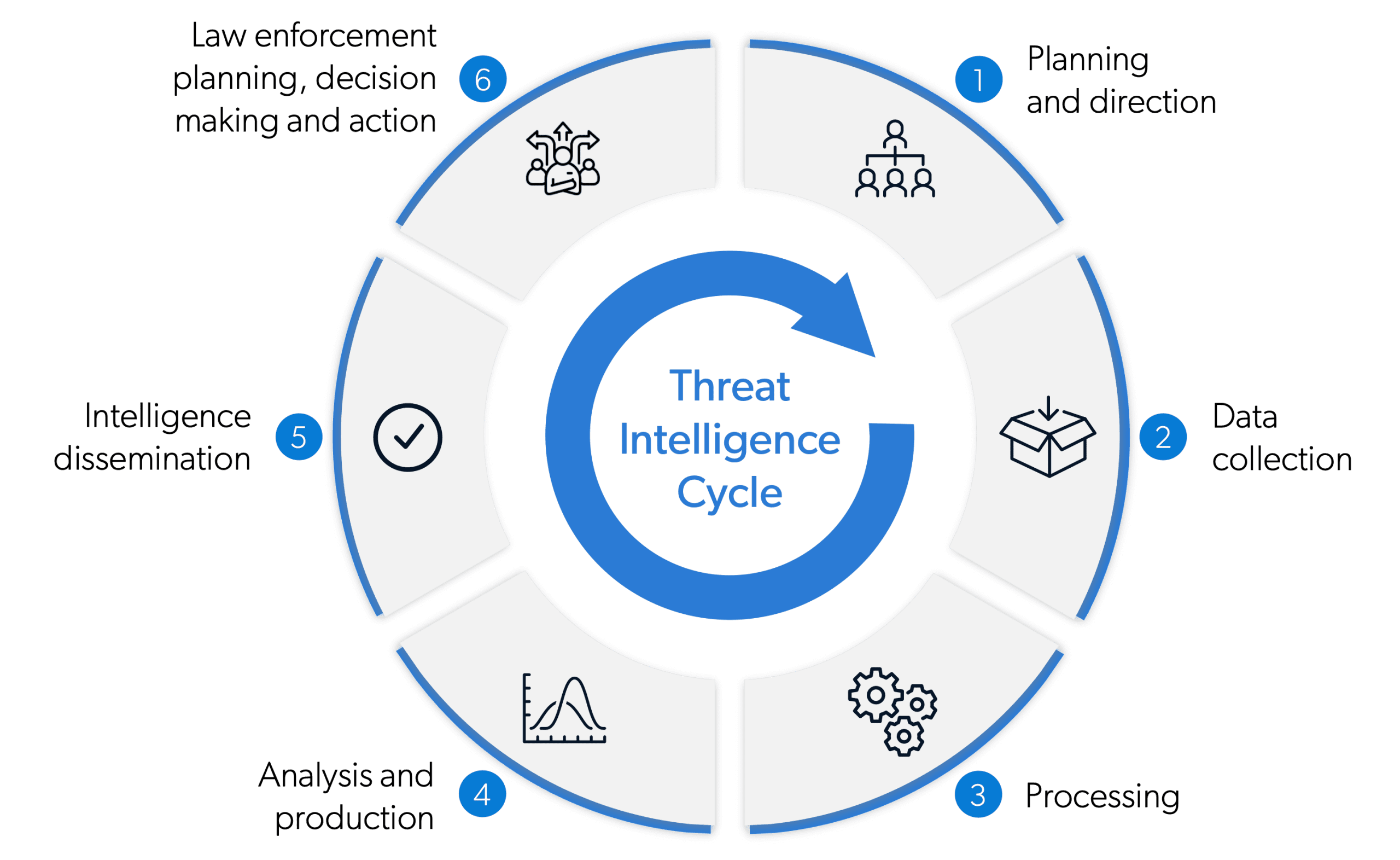

4. Chu kỳ phân tích mối đe dọa 6 bước chuẩn (Intelligence Cycle)

Chu kỳ này đảm bảo việc thu thập và phân tích thông tin Threat Intelligence là một quy trình lặp lại, có mục tiêu rõ ràng và liên tục cải tiến:

Chỉ đạo (Direction): Xác định yêu cầu thông tin tình báo dựa trên mục tiêu kinh doanh và rủi ro (What information do we need?).

Thu thập (Collection): Thu thập dữ liệu thô từ các nguồn đa dạng (mạng nội bộ, nguồn mở OSINT, nguồn thương mại, Dark Web).

Xử lý (Processing): Chuyển đổi dữ liệu thô sang định dạng tiêu chuẩn (ví dụ: sử dụng JSON, STIX/TAXII), loại bỏ nhiễu và trùng lặp.

Phân tích (Analysis): Đánh giá, tổng hợp, và áp dụng các mô hình phân tích (như MITRE ATT&CK) để tìm ra mẫu và ngữ cảnh tấn công.

Phổ biến (Dissemination): Truyền đạt thông tin tình báo dưới dạng báo cáo rõ ràng, kịp thời đến các bên liên quan phù hợp (CISO nhận báo cáo chiến lược, SOC nhận IoCs).

Phản hồi (Feedback): Đánh giá mức độ hữu ích của thông tin đã cung cấp để tinh chỉnh lại bước Chỉ đạo trong chu kỳ tiếp theo.

5. Vai trò của AI và Machine Learning trong TI

Với lượng dữ liệu an ninh mạng khổng lồ, Trí tuệ Nhân tạo (AI) và Machine Learning (ML) đóng vai trò không thể thiếu trong việc nâng cao chất lượng của phân tích mối đe dọa:

Tự động hóa xử lý: ML được sử dụng để tự động hóa việc xử lý hàng tỷ bản ghi log, lọc nhiễu và xác định các IoCs mới với tốc độ vượt trội.

Phát hiện bất thường (Anomaly Detection): AI phân tích hành vi mạng để phát hiện các mẫu giao tiếp bất thường, dấu hiệu của hoạt động chỉ huy & kiểm soát (C2), ngay cả khi chưa có chữ ký mã độc.

Phân cụm tấn công (Clustering): ML giúp phân nhóm các cuộc tấn công tương tự nhau, qua đó xác định các TTPs chung và liên kết chúng với các nhóm Threat Actor cụ thể.

Dự đoán tấn công: Các mô hình học máy nâng cao có thể dự đoán khả năng một tổ chức bị tấn công dựa trên các yếu tố rủi ro và xu hướng TI toàn cầu.

6. Các khung tham chiếu cốt lõi

Việc sử dụng các khung tham chiếu chuẩn hóa là chìa khóa để triển khai Threat Intelligence thành công:

MITRE ATT&CK Framework: Là cơ sở kiến thức toàn diện về các kỹ thuật (Techniques) và chiến thuật (Tactics) mà kẻ tấn công sử dụng trong suốt vòng đời tấn công. Nó là ngôn ngữ chung để mô tả hành vi của đối thủ.

Cyber Kill Chain: Mô hình 7 bước mô tả hành trình từ khi kẻ tấn công trinh sát (Reconnaissance) đến khi thực hiện hành động theo mục tiêu (Actions on Objectives).

STIX/TAXII: Các tiêu chuẩn định dạng (STIX) và giao thức truyền tải (TAXII) được sử dụng để chia sẻ thông tin threat Intelligence giữa các tổ chức và nhà cung cấp dịch vụ một cách tự động và hiệu quả.

Threat Intelligence không chỉ là một công cụ, mà là một tư duy bảo mật. Bằng cách liên tục học hỏi và phân tích đối thủ, tổ chức có thể xây dựng một lá chắn phòng thủ linh hoạt và chủ động, luôn đi trước một bước so với các mối đe dọa đang ngày càng tinh vi.